지난해 4~8월 외교·안보 전문가 대상 악성 전자우편

‘봉사기’(서버), ‘적중한’(적합한) 등 북한말에 덜미

전직 장관급 등 9명 첨부문서와 주소록 등 유출

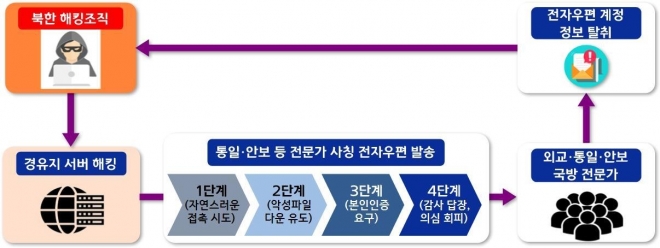

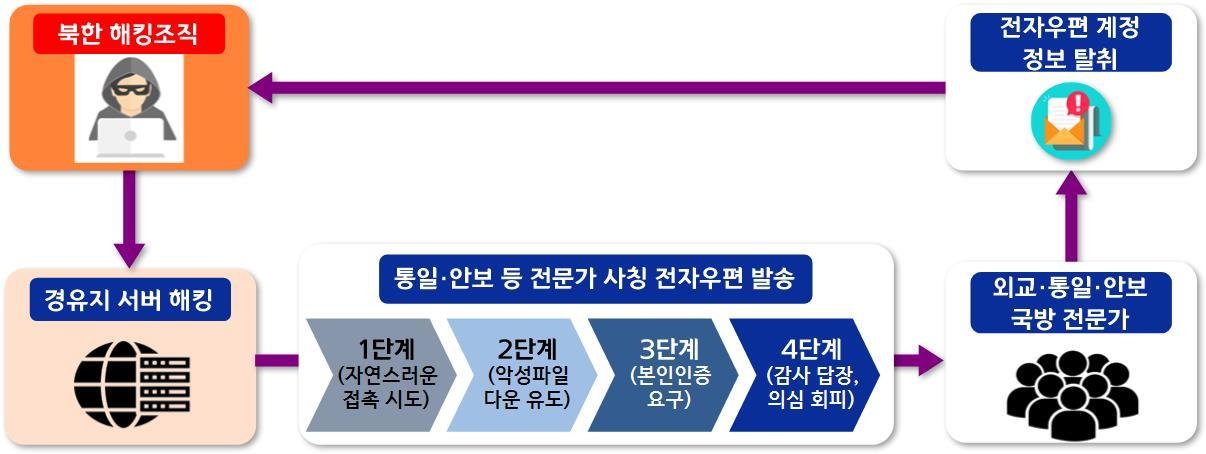

경찰청 국가수사본부는 지난해 4∼8월 외교·안보 전문가 150명에게 대량 유포된 악성 전자우편 발송 사건 수사 결과를 7일 발표했다.

경찰은 공격 근원지 IP 주소, 경유지 구축 방식, ‘봉사기’(서버)나 ‘랠’(내일), ‘적중한 분’(적합한 분) 등 북한식 어휘나 문구를 사용한 점을 근거로 이번 사건을 북한 해킹조직의 소행으로 판단했다. 김수키는 라자루스, 블루노로프, 안다리엘 등과 함께 북한 정찰총국 내 있는 여러 개의 해킹조직 중 하나다.

이들은 국내 36개, 해외 102개 등 모두 138개 서버를 해킹으로 장악한 뒤 IP주소를 세탁해 피싱 메일을 발송한 것으로 조사됐다. 서버를 장악한 이후 이들은 교수, 연구원, 언론사 기자 등을 사칭해 책자 발간이나 논문 관련 의견, 인터뷰 등을 요청하는 메일을 보냈다. 경찰청 관계자는 “지난해 새 정부 출범을 전후해 피해자들의 지인이나 안보 분야 오피니언 리더를 사칭하는 방법으로 접근했다”고 설명했다.

이들은 피해자가 답장을 보내면 본인 인증이 필요한 대용량 문서 파일을 첨부해 메일을 다시 발송했다. 피해자가 본인 인증을 위해 피싱 사이트에 접속하면 계정정보가 이들에게 자동으로 넘어가는 방식이었다. 정보를 빼낸 뒤에도 이들은 ‘감사하다’는 내용의 답장을 보내 의심을 차단했다. 실제로 경찰이 연락하기 전까지 피해를 본 사실을 모르는 경우가 대다수였다.

경찰청 제공

북한 해킹조직 악성 전자우편 발송 관련 사건 개요도

경찰청 제공

경찰청 제공

아울러 경찰은 이들이 사용한 국내외 서버에서 가상자산(암호화폐) 지갑 주소 2개가 발견된 것과 관련해 금전 탈취 시도도 있었다고 보고 수사를 이어가고 있다. 암호화폐 지갑에선 200만원 상당의 거래가 이뤄진 것으로 알려졌다.

홍인기 기자